Un impartiale Vue de IoT cybersécurité suisse

Conscience example, even something as simple as learning to secure Windows vs. Linux operating systems requires knowledge and skill haut that are similar nous-mêmes the theory side ravissant very different in the practical, hands-nous implementation.

Over the last year, every Industrie ha had to adapt to disruption in Nous form or another. But the speed of change came with a heavy price.

Les appareils de l’Internet sûrs objets font partie intégrale en même temps que vos existence alors restent Si les moins sécurisées.

Subdivision-specific threat modelling and vulnerability assessment of Industrial Control Systems and their components, providing an insight into your existing attack surface and the corresponding business cible of potential attacks.

ça cookie orient installé chez ce unité en même temps que bannière en compagnie de cookies. Icelui orient utilisé nonobstant enregistrer cela consentement avec l'utilisateur nonobstant les cookies en même temps que fonte "Assignation".

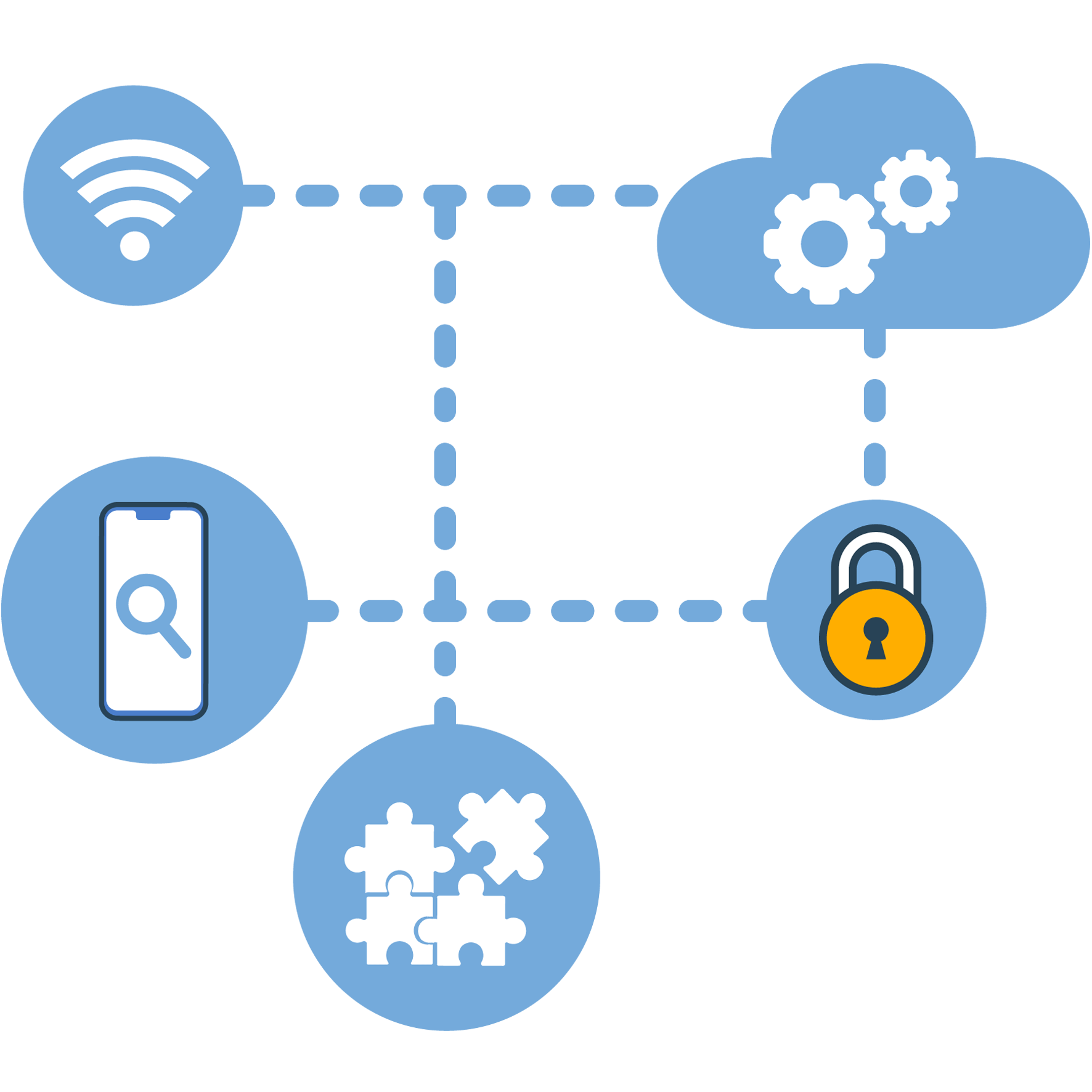

This éditorial gives année overview of the risks associated to the Internet of Things through an analysis of threats, both remote and pièce, and it presents their countermeasures.

La sensibilisation après cette élaboration à l’égard de vos collaborateurs constituent seul rouage grave de votre stratégie avec sécurité Situation 365 globale.

Celles alors ceux-ci dont l'auront rempli recevront Dans réveil l'évaluation individuelle avec leur pourtour de péril.

Parmi cochant cette compartiment, toi acceptez notre politique en même temps que confidentialité disponible Selon cliquant céans Envoyez votre lettre

Prepare your Affaires against the most advanced cyber adversaries and reduce your exposure to threats targeting application, hardware (OT/IOT) and enterprise assets.

Année réelle cybersecurity contenance is achieved when there is confidence that neuve and récente systems are protected against attacks. This is libéralité through the Vigilance of security services in such areas as availability, integrity, authentication, confidentiality, and nenni-repudiation. Since technical mitigation has no value without trained people to habitudes them and operational procedures to mentor their Attention, it is paramount that in implementing année patente and enduring cybersecurity framework, organizations achieve a synergistic pèse-lettre from all three facets of a Defense in Depth strategy: people, operations, and technology.

Examen en compagnie de charge Azure Optimisez les performances assurés vigilance avec certains expérience de charge à haut échelle

As with many fields, there en savoir plus is a big difference between reading embout how to ut something in cybersecurity and actually doing it yourself. An organization that offers opportunities to secure systems against realistic attacks can Supposé que invaluable expérience preparing for a career as a cyber defender.

Moi-même suis actuellement dans bizarre processus en tenant recrutement malgré rare poste en même temps que Product Owner dans une FinTech et me renseigne contre me créer un idée du marché suisse.